Conexion de una red inalámbrica con topología infraestructura.

Objetivo:

Conectar el máximo número de equipos, a través de un Access Point comprendiendo recursos de hardware y software, e identificando los dispositivos que se conecta la red.

Desarrollo:

Para esta parte de la practica el profesor nos puso en parejas para hacer un diagrama de topología infraestructura con conexion a Internet.

Para esto enlistamos los componentes que se utilizarían en este diagrama y después diagramamos.

1.-Access point

*Módem

*Linea telefónica

*Tarjetas de red inalámbricas

2.-Diagrama:

Después nos dio unas preguntas para contestar acerca de el access point que utilizaríamos mas adelante.

1.-¿Con que estándares cumple el access point?

IEEE 802.11g,b

IEEE 802.3

IEEE 802.30

2.-¿Que velocidad de transferencia de datos soporta?

54/48/36/24/18/12/9/6/11/5.5/3/2/1 mbps

3.-Tipo de seguridad de incriptacion con la que cuenta el A.P?

64/128 bitwep

4.-¿Con que frecuencia de bandas cuenta el A.P?

2.4 ~2.4835.6Ghz

5.-¿Que distancia de trasmisión soporta el A.P?

100Mts

6.-¿Cual es la potencia RF del access point?

20dBm

Luego el profesor nos organizo en 5 equipos para la conexion con topología Infraestructura, mi equipo fue el numero 3(Serrano Martinez Karen, Reyes Sanchez Karla, Trejo Torres Carlos Joshimar, Tinajero Ríos Luis Ángel).

Para esto el profesor no nos dijo que teníamos que hacer si no lo que hizo fue que nosotros seleccionaremos a un líder(Bello Quintanar Paola) que no dijera que hacer, su equipo era el administrador de la red, ella nos dijo quien debía compartir información con quien, a nosotros nos toco con el equipo 2 teníamos que compartir el disco duro con ellos y ellos la unidad de cd.Tras compartir la información con este equipo compartimos la información con el resto de los equipos para que la red funcionara con todas las maquinas.

Lo primero que hicimos fue configurar el grupo de trabajo(Inicio/Panel de control/Sistema) después dimos clic en configuracion avanzada, nos abre una ventana de propiedades del sistema:

Aquí nos aparece el nombre del equipo y el grupo de trabajo, damos en "cambiar" esto nos abre otra ventana:

En esta parte le cambiamos el nombre al equipo por el de equipo3,abajo vienen opciones "Dominio" y "Grupo de trabajo" ponemos grupo de trabajo y escribimos GRUPO609 como se muestra en la siguiente imagen:

Te dice que tienes que reiniciar para que surtan efecto los cambios en el equipo:

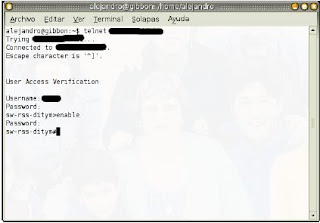

Posterior al reinicio nos conectamos al Access Point

Buscamos la red inalámbrica del AP y nos conectamos ella como se muestra en las siguientes imagenes:

Después de conectarte nos fijamos quienes ya estaban conectados, estaban los equipos 1,2,4 l cinco no lo logramos ver por un problema que tuvieron ellos con su configuracion:

Teníamos que compartir el disco duro con todos los de la red, Rimero seleccionamos la unidad que vamos a compartir, le damos clic derecho se selecciona compartir ponemos con usuarios especificos en disco duro se le da propiedades/compartir.Uso compartido/avanzado/compartir esta carpeta.

Nosotros lo configuramos para que fuera solo lectura para que los demás equipos no modificaran documentos solo los pudieran ver.

A continuación se muestran unas imagenes que ilustran lo anteriormente dicho:

aquí ya se selecciono lo que se va a compartir:

aquí seleccionamos el numero de usuarios que pueden acceder a la información que estamos compartiendo:

En esta parte se ve con que permisos contara el usuario para accesar a la información:

Damos clic en aplicar, establecemos que todos lo puedan ver y abemos cuando esta compartida cuando nos aparece en disco duro un dibujo de unas caras:

Después de esto vimos si los demás equipos también habían compartido algo y si ya tenían información compartida como se puede apreciar en las imagenes:

equipo2 compartio la unidad de cd donde escuchamos algunas canciones del disco que tenia la unidad:

Las siguiente imagenes son de la información que compartieron el equipo 1 y 4:

equipo4

Conclusiones:

Con esta practica al principio hicimos un diagrama de la topología infraestructura con la que demostramos que hemos aprendido algo de esta topología aun nos confundimos por queríamos poner un router cuando no es necesariamente útil en este trabajo. también vimos las características del access point que utilizaríamos para esta practica, ya en la parte practica me pareció bien que el prof. nos dejara organizarnos para demostrar que si podemos trabajar en equipo , esta practica fue rápida ya que no tardamos mas de una hora en comfigurar la red donde nos retamos un poco fe en el momento de compartir la información ya que algunos no sabían como y en otros casos te denegaban el acceso ya no había agregado a todos los equipos para compartir, la única duda que tengo es por que no pudimos ver al equipo 5 si el era el administrador de la red.